На 25 февруари групата за рансъмуер, известна като Conti, изрази подкрепата си за Русия, ден след като страната нахлу в Украйна. Оказа се, че това не бе особено добра идея, тъй като дни по-късно в интернет изтече голямо количество данни за тайните на бандата.

Данните съдържат подробности за конкретни хакерски кампании, биткойн портфейли, използвани от бандата, и размисли за бъдещето на криптовалутата като инструмент за пране на пари. В едно съобщение член на Conti изразява своята ярост, че някой, свързан с тяхната група, е атакувал уебсайт в Русия. Друг описва подробен опит за хакване на сътрудник на платформа за разследваща журналистика, разследващ подозренията за отравяне на Алексей Навални, виден критик на Кремъл.

Файловете също така разкриват еквивалента на фирмените тайни за организираната престъпност: подробности за използването от бандата на специфични инструменти за злонамерен софтуер и прозрения за техните техники за преговори.

Взети заедно, казаха експерти пред Bloomberg News, изтичането на информация от Conti може да е направило повече, за да разкрие членовете ѝ и да подкопае методите ѝ, отколкото разследвания от страна на правоприлагащите и охранителните фирми. Файловете разкриват организационната структура на групата и улики за техниките, използвани за изпреварване на полицията, което представлява ценна разузнавателна информация.

Докато разговори и преговори с хакери са изтичали и преди, малко са отговаряли на мащаба и детайлите от теча от Conti. Той предлага безпрецедентен поглед зад кулисите на група, която използвала фалшиви прикачени имейли, откраднати пароли и телефонни обаждания, за да изтегли повече от 200 милиона долара от жертвите си миналата година, каза пред Bloomberg News компанията за проследяване на криптовалути Chainalysis Inc.

Множество експерти по сигурността потвърдиха, че данните са легитимни. Те предложиха различни теории за това как досиетата на Conti са оповестени публично, като някои предполагат изтичане на информация от украински член на бандата или може би изследовател с вътрешен достъп.

Глобален лидер

Conti, която според изследователите е базирана в Русия, е изнудила милиони долари от американски и европейски компании през последните години. Групата предоставя на филиали по света зловреден софтуер, който те внедряват в системите на своите жертви в замяна на процент от плащанията за откуп.

Изтичането на данни, което разкрива безпрецедентни подробности за инфраструктурата за атака, биткойн адресите, както и вътрешните конфликти и обвинения, може би никога нямаше да се случи, ако групата не беше избрала да остане аполитична, каза Алекс Холдън, главен служител по информационна сигурност в Hold Security LLC.

„Основното е, че самата банда включваше редица украинци, не правеше разлика между членовете си“, каза Холдън.

Това се промени, след като Русия нападна Украйна.

Докато руската наземна инвазия се разиграва на телевизионните екрани по целия свят, паралелно настъпи киберконфликт. Хакери от двете страни на конфликта започнаха атаки с груба сила, известни като разпределени атаки за отказ на услуга (DDoS), за да извадят правителствените уебсайтове офлайн.

Conti изненада мнозина, като твърдо се настани в лагера на руския президент Владимир Путин, заявявайки, че ще използва „всички възможни ресурси, за да нанесе ответен удар по критичните инфраструктури на врага“. Съобщението предизвика пукнатина в групата, казаха анализатори по киберсигурност пред Bloomberg News, която брои членове от Русия и Източна Европа сред своите членове и филиали.

„Повечето рускоезични криминални форуми не позволяват дискусии, свързани с политически теми“, каза Олег Бондаренко, старши директор на изследователския екип в Mandiant Inc. „Всички подобни теми бързо се изтриват от администраторите“, а някои форуми забраняват акаунти, които говорят за атаки срещу рускоговорящи страни, каза той.

Conti издаде по-приглушено съобщение скоро след първоначалното, заявявайки, че макар групата да не се съюзява с никое конкретно правителство, тя ще насочи ресурси към „западните войнолюбци“ и ще отмъсти за всякакви опити да се атакува критична инфраструктура в Русия или руско-говорещ регион в света.

„Рансомуерът е глобална операция“, каза Алън Лиска, анализатор в базираната в Масачузетс фирма за киберсигурност Recorded Future Inc. „Вие може да сте базирани в Русия, но трябва да вземете предвид всички филиали, които са разпръснати навсякъде света в момента, най-вероятно, които не са фенове на Русия. Така че не можете да заемете такава позиция и да не очаквате обратен удар."

Обратният удар, каза той, дойде под формата на чат логовете и вътрешни обвинения, които датират отпреди 13 месеца и излязоха на светло с изтичането на данни.

„Намерих над 150 биткойн портфейла, има много анализи, които трябва да се направят“, каза той. Инфраструктурата, която администраторите или филиали на Conti са използвали по време на атаки, сега може да бъде използвана "от правителствата или компаниите за киберсигурност, за да започнат да търсят, за да открият слабости“.

Докато вътрешните структури могат да бъдат променени, „сега знаем как изглежда бекенд структурата и знаем какво да сканираме, какво да търсим, когато я преместят“, каза той.

Следователите преди са използвали финансови данни, като адреси на портфейли за криптовалути, за да картографират дейностите на хакерите и в някои случаи за изземване на средства. Техническите данни дават улики на служителите по сигурността как да блокират потенциални хакове на Conti в бъдеще.

Холдън от Hold Security също описа какво е успял да види от изтичането.

„Виждаме финансовите операции, виждаме техните стремежи, например, те говорят за изграждане на собствена криптовалута, виждаме ги да се бият помежду си... Един от тях наскоро криптира данните на болница, пълна с пациенти с церебрална парализа, и виждаме как се опитват да изгонят този човек, защото е действал против правилата им."

Самоличността на човека, изнесъл данните, не е ясна, въпреки че Холдън предполага, че зад разкритията стои украински изследовател по киберсигурност.

Рансъмуер като услуга

Conti е едновременно вид рансъмуер и името на групата зад него. За първи път е наблюдаван през 2020 г. и използва модела „рансъмуер като услуга“, при който нови групи хакери отдават под наем злонамерен софтуер на „партньори“ в замяна на част от приходите. Групата атакува болници по време на епидемията от Covid-19 и осакати здравната система на Ирландия миналата година.

Хакерската група използва подставени компании, за да се свърже с търговски представители от легитимни доставчици на сигурност Sophos и Carbon Black, за да получи мостри от предложения за антивирусен софтуер, показват документите. Тествайки зловреден софтуер срещу широко използвани инструменти за сигурност, Conti може да намери слаби места в технологията и да заобиколи защитите на популярни кибер продукти, каза Дейв Кенеди, съосновател на фирмата за сигурност TrustedSec, който проследява Conti от години.

„Прекарахме безброй часове в проучване на тази група и откъде са те“, каза той. „Това изтичане предоставя много данни за това как те управляват операциите, така че можем да подобрим собствената си защита и да разберем как ще работят.” Мишените често са били малки и средни фирми или организации в развиващия се свят, каза той.

В отговор на искане за коментар представител на Sophos каза в имейл, че компанията е маркирала акаунта на Conti като подозрителен, когато хакери са се опитали да закупят софтуер на Sophos и групата е изоставила транзакцията. Carbon Black не отговори на искане за коментар.

Логовете също така показват как Conti и нейните филиали са прониквали в множество компании всяка седмица – търгувайки с идеи за най-добрите хитрини, за да накарат жертвите да плащат. В един изтекъл разговор хакери обсъждат дали да изпратят на своя жертва извадка от откраднати данни, за да докажат, че са проникнали в компанията. В други моменти те обсъждат вероятността жертвата да може да изтегли криптираните си данни от облака, премахвайки стимула за плащане на откуп.

Крипто портфейли

Един хакер, наречен Професора, казва на свои сътрудници, че не иска да пуска данните на малка калифорнийска компания, специализирана в селскостопански трудови договори, защото би било нереалистично да се събира и публикува информация на компанията поради проблеми с мрежата на жертвата. Компанията в крайна сметка не плати откупа, вместо това избра да възстанови данните си от скорошен архив.

„Просто не искахме да плащаме на престъпниците“, каза Луис Ромеро, офис мениджър в Hall Ag Enterprises, който затвори за един ден през октомври 2020 г., след като Conti поиска $700 000, такса, която той каза, че компанията не може да си позволи.

В рамките на два дни Conti продължава, като атакува Angelica Corp., базирана в Илинойс компания за здравни продукти. Според документите, хакерите събрали информация за договори, прогнози на компанията и лични данни и ги използвали, за да се опитат да сплашат жертвата да плати. Компанията не отговори на молба за коментар.

Други американски фирми като Shook Construction, логистичния брокер Western Overseas Corp. и производител, наречен Varroc Lighting Systems Inc., също са били обект на атаки според чат логовете. Трите компании не отговориха на искания за коментар.

Bloomberg News откри няколко дузини портфейла с криптовалута сред чат логовете, които възлизат на повече от 12 милиона долара към сряда, цифра, която варира в зависимост от стойността на биткойн. Членовете на бандата използват портфейлите, включени в чатовете, за да инвестират в техническата си инфраструктура, да плащат на партньорски клиенти и да изпращат биткойни до други оператори на злонамерен софтуер, като разработчиците на инструмента за финансови престъпления TrickBot, каза Джаки Ковен, ръководител на разузнаването срещу киберзаплахите в Chainalysis.

„От това изтичане можем да видим, че Conti се състои от различни банди и групи, но те също работят донякъде автономно“, каза тя.

Те също са имали политически цели, като се твърди, че са атакували сътрудник на разследващата журналистическа група Bellingcat за разследване на предполагаемото отравяне на критика на Кремъл Алексей Навални.

„Не този“

Изпълнителният директор на Bellingcat Христо Грозев потвърди в Twitter, че по това време техен сътрудник е бил обект на атака.

Подобно на някои други банди за рансъмуер, Conti изглежда избягва руските цели. Разговорите показват, че среден мениджър на име Трой е спрял един такъв опит за атака.

„Не този. Премахвам го“, написа Трой. „Те трябва да бъдат бити за такова нещо. Ами ако не бях забелязал това? Тогава щяхме да сме прецакани.“

Изследователи по киберсигурност казаха, че оттеглянето е допълнително доказателство за мълчаливото одобрение, което Русия дава на определени киберпрестъпници - стига те да не атакуват субекти в нейните граници.

Предполагаемите връзки между руското разузнаване и киберпрестъпниците са били оповестявани публично и преди. Министерството на финансите на САЩ през 2019 г. обвини предполагаемия лидер на хакерската група Evil Corp. Максим Якубец, че предоставя „пряка помощ“ на спонсорирани от Кремъл кибер усилия. Прокурорите също така повдигнаха обвинения срещу редица предполагаеми руски хакери в сътрудничество с Федералната служба за сигурност (ФСБ) от 2012 г.

Говорител на руското посолство във Вашингтон не отговори на запитване за коментар. Русия отрича да участва в злонамерени кибератаки.

„С тази конкретна група изглежда, че са имали връзка с руска правителствена група“, каза Джон Фокър, ръководител на кибер разследванията във фирмата за сигурност Trellix и бивш член на холандско полицейско звено, което разследва напреднали хакери.

„Когато видите разговори като „Не трябва да удряме тази организация, защото ще се прецакаме“, това не е нещото, което виждате често в чатове като този.“

Trickbot

Седмица след изтичането на данни от Conti, втора група - Trickbot - изглежда също е била засегната от изтичане на информация.

Подробна информация за тази втора банда за откуп се появи онлайн, казаха експерти пред "Ройтерс" миналата седмица, още доказателства, че групи с предполагаеми връзки с Русия са били обект на разкрития през последните дни.

Идентифициращи подробности за предполагаеми членове на бандата са били разпространени от акаунт в Twitter, наричащ себе си „TrickbotLeaks“, на 4 март.

Акаунтът е спрян, но експерти казаха, че публикуваните детайли са в съответствие с тяхното разбиране за групата.

„Това се припокрива – до голяма степен се припокрива – с нашите изследвания“, каза Виталий Кремез, главен изпълнителен директор на базираната във Флорида фирма за киберсигурност AdvIntel.

Кремез, който казва, че поддържа връзка с украинския изследовател, за който се твърди, че е отговорен за по-ранното изтичане от Conti, каза, че разкритията изглежда са били по един или друг начин предизвикани от руската инвазия в Украйна.

"Всички ръкавици са свалени" в руската киберпрестъпна сфера, каза Кремез.

Клуб Investor с Ивайло Лаков /п./

Клуб Investor с Ивайло Лаков /п./

След масирания ракетен удар в Украйна САЩ премахва условията пред използването на ATACMS*

След масирания ракетен удар в Украйна САЩ премахва условията пред използването на ATACMS*  Кадър на деня за 17 ноември

Кадър на деня за 17 ноември  Кралските компании и IPO-тата тласнаха фондовия пазар в Абу Даби до 1 трлн. долара

Кралските компании и IPO-тата тласнаха фондовия пазар в Абу Даби до 1 трлн. долара  Шолц защити телефонния си разговор с Путин преди предсрочните избори

Шолц защити телефонния си разговор с Путин преди предсрочните избори

Защо жените в Русия предпочитат автомобилите Lаdа

Защо жените в Русия предпочитат автомобилите Lаdа  Александър Везенков и "Олимпиакос" размазаха ПАОК

Александър Везенков и "Олимпиакос" размазаха ПАОК  Ниска избирателна активност провали референдума за паметника на Бузлуджа

Ниска избирателна активност провали референдума за паметника на Бузлуджа  Словения и Австрия завършиха наравно във Виена

Словения и Австрия завършиха наравно във Виена

продава, Къща, 120 m2 Варна, м-т Евксиноград, 350000 EUR

продава, Къща, 120 m2 Варна, м-т Евксиноград, 350000 EUR  продава, Къща, 178 m2 София, Мърчаево (с.), 215000 EUR

продава, Къща, 178 m2 София, Мърчаево (с.), 215000 EUR  продава, Тристаен апартамент, 105 m2 София, Гео Милев, 285000 EUR

продава, Тристаен апартамент, 105 m2 София, Гео Милев, 285000 EUR  продава, Тристаен апартамент, 68 m2 Перник, Изток, 65190 EUR

продава, Тристаен апартамент, 68 m2 Перник, Изток, 65190 EUR

Как да сте стилни с малък бюджет

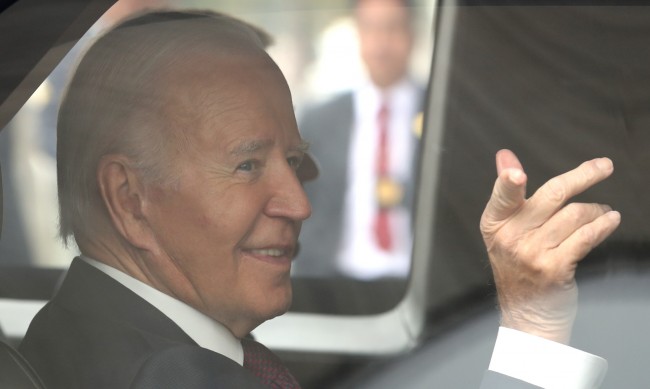

Как да сте стилни с малък бюджет  Байдън пристига на историческо посещение в Амазония

Байдън пристига на историческо посещение в Амазония  Малък самолет се разби в Словения

Малък самолет се разби в Словения  Токът в цяла Украйна ще бъде спиран периодично

Токът в цяла Украйна ще бъде спиран периодично

Lanca Thema - една легенда на 40

Lanca Thema - една легенда на 40  Как ли би изглеждала Dacia Logan с 4x4

Как ли би изглеждала Dacia Logan с 4x4  600 нови камери за скорост ще заработят догодина

600 нови камери за скорост ще заработят догодина  Топ 10 на най-надеждните автомобили в историята

Топ 10 на най-надеждните автомобили в историята